(Attenzione "pericolo":

articolo lungo, per via delle(c)citazioni).

"Esserci a Expo 2015 è fondamentale”…

Expo, Faraone: Dal Miur 3.5 mln a scuole per visitare l'evento.

"L'abbiamo detto più volte e ancora lo ribadiamo:

la scuola non è solo insegnante dietro la cattedra e alunni dietro ai banchi. La scuola è società e forma i ragazzi in qualsiasi momento e in qualsiasi circostanza.

Per questo come Miur abbiamo deciso di destinare, attraverso il progetto 'Tutti ad Expo', dei fondi alle scuole di ogni ordine e grado perché gli studenti italiani possano avere la possibilità di partecipare a Expo 2015"…Link

- la scuola non è solo insegnante dietro la cattedra e alunni dietro ai banchi

- la scuola è società e forma i ragazzi in qualsiasi momento e in qualsiasi circostanza (da quanto tempo esiste la “scuola”? E che “forma” ha la società? Che cosa si insegna se, dopo tutto questo tempo, non è cambiato nulla nella sostanza? Ingiustizia c’era e ingiustizia c’è… Che cosa studi? Che cosa ti fanno studiare?)

- perché gli studenti italiani possano avere la possibilità di partecipare a Expo 2015 (ed in tal modo, poter incontrare McDonald's, Nestlè e Coca Cola, etc.).

"Nessuno, tantomeno il presidente della Repubblica, è un uomo solo al comando. Non è possibile in democrazia"…

Sergio Mattarella

A Mattarella bisogna, anche, (ri)cordare che:

- certa(mente) è così; in(fatti) al comando unico c’è il Dominio

- “non è possibile in Democrazia” (alias, la Democrazia “qua, così” è un filtro che non ti permette di ritornare sovrano di/in te stesso/a).

Correggi il “tuo” modo di guardare alla realtà manifesta. Ti “conviene”…

Il 23 luglio 1974 la giunta militare capeggiata dal generale Joannidis si dissolse in seguito al fallimento del colpo di Stato a Cipro che mirava all'annessione di quell'isola alla Grecia e il presidente, il generale Phaedon Gizikis, non poté che convocare le elezioni democratiche per il novembre successivo, nominando Konstantinos Karamanlis primo ministro.

Dopo il ritorno alla democrazia, nel 1975 Papadopoulos fu processato e condannato a morte, pena poi commutata nell'ergastolo…Link

Dopo il ritorno alla democrazia (il "coltellino svizzero"; un colpo di cancellino che consegue sempre al “colpo di Stato”; qualcosa che rimette al proprio posto tutto, perchè ha un posto per tutto, riaccogliendolo in sede. Un’arma strategica che viene usata in alternativa ad altro, che – insieme – servono la stessa causa celata nell’ombra dello status quo).

Tra una tornata e l’altra della “storia deviata”, cadono Re, (in)sorge la Massa e… (ri)torna lo status quo.

Tra il “prima” e il “poi”, c’è qualcosa che non cambia mai:

l’orma della (f)orma

- la dima

- la “natura”

- ciò che

nonsai.

Da chi/cosa “certi avvenimenti vengono permessi (ispirati) nel reale manifesto?

Chi inserisce le “belve” in Hunger Games? E in che modo lo fa?

E che cosa significa anche al di fuori della fiction?

|

| Attore |

|

| Neg(attore) |

Oppure, pensi che… nulla – un’opera di immaginazione – abbia a che fare con la (f)orma del Mondo reale, che ti caratterizza?

Perché continuano ad ac(cadere) “certi avvenimenti contro(versi)” – da sempre – nonostante le “belle parole” che, di volta in volta, le varie “cariche dello Stato”, ti raccontano bella(mente) alla “moda”? Nonostante secoli di "scuola"...

Perché?

Anm: Ddl penale danno gravissimo a indagini per terrorismo e mafia.

L'Associazione nazionale magistrati esprime ferma contrarietà al testo del ddl di riforma del settore penale, attualmente sottoposto all'esame della Camera.

È quanto si legge in una nota dell'Anm. Sul testo originario del disegno di legge l'Anm aveva già manifestato forti riserve in occasione dell'audizione davanti alla commissione Giustizia."Per effetto degli emendamenti approvati in sede di esame da parte della stessa commissione, il testo risulta addirittura gravemente peggiorato", dice l'associazione dei magistrati.

"La previsione di un termine di tre mesi successivo alla durata massima delle indagini costituisce un danno gravissimo all'attività investigativa - si legge ancora - e in particolare alle indagini più delicate e complesse, comprese quelle per terrorismo, mafia, corruzione e criminalità economica"...Link

Uno dei primi “step”, che l’Italia si è data per (ri)tornare ad essere “competitiva”, è la lotta alla Mafia ed alla corruzione:

come mai, dunque, certe leggi passano ancora?

Come mai “Roma” non è commissariata? Come mai il “suo” sindaco è ancora lì, anzi, si è fatto promotore della futura “Roma”?

"La partita è ancora in corso, ma posso dire nel complesso, che non ho motivo di lamentarmi del comportamento dei giocatori. Certo ci sono state delle turbolenze, momenti di tensione, qualche episodio di intemperanza che sarebbe stato meglio evitare anche per dare maggior forza alle proprie idee. Rinnovo quindi con fiducia - ha concluso - l'invito ai giocatori a comportarsi con correttezza"…

Sergio Mattarella

È un "gioco". Qualcosa che segue delle regole…

Grecia, Fmi: Possiamo sostenere solo programma che includa debito.

Il Fondo monetario internazionale sulla Grecia "può supportare solo un programma che sia completo".

Lo ha detto un funzionario del Fmi in una conference call con i giornalisti, aggiungendo che non ci sarà un accordo su un nuovo programma di salvataggio di Atene che includa anche l'istituzione, finché i governi dell'eurozona non avranno trovato un modo per garantire che la Grecia ripaghi i suoi debiti.

"Ci vorrà del tempo", ha aggiunto, prima che Atene i partner europei gettino le basi per un nuovo programma...Link

Quali sono queste “regole”?

La regola del debito/denaro, ad esempio.

Qualcosa che ti “strozza lenta(mente)”, togliendoti lo spazio necessario per essere auto sufficiente.

Qualcosa che, in seguito, giunge a proclamarsi lessical(mente) “salvatore”:

Qualcosa che, in seguito, giunge a proclamarsi lessical(mente) “salvatore”:

- che ti “aiuta”

- con(ferendoti) del denaro virtuale

- che tu (Stato ex Sovrano), per "loschi motivi", non sei più in grado di auto generare.

- il Fondo monetario internazionale sulla Grecia "può supportare solo un programma che sia completo"

- non ci sarà un accordo su un nuovo programma di salvataggio di Atene che includa anche l'istituzione, finché i governi dell'eurozona non avranno trovato un modo per garantire che la Grecia ripaghi i suoi debiti.

È un investimento questo “aiuto”.

È costoso in ogni senso.

E trova “carta bianca” all’interno di un (Anti)Sistema che preserva solo se stesso, nel momento in cui “se stesso”, però, non esiste agli occhi della Massa… perché non è manifesto.

Ergo:

- la Massa si (ri)trova costante(mente) a “che fare” con qualcosa di centrale/causale (fondamentale)

- del quale non ha la minima idea di (s)fondo.

Il risultato è, allora, l’unico “accordo” che conta al fine del mantenimento di un “tenore di Vita”, che premia all’apparenza certi individui a scapito della gran (p)arte degli altri:

- l’investimento paga

- così come il “crimine”

- che per l’occhio allenato frattale espanso

- “pari son”.

Chi, senza scomodare il Dominio, c’è sempre dietro ad ogni questione cardinale del Globo (ri)emerso? Rimani anche alla sola “fiction”. Non ti serve altro, tanto per iniziare…

Il libro nero degli Stati Uniti… è un testo di storia sulle operazioni coperte da segreto della Cia, il servizio di spionaggio statunitense e gli interventi effettuati negli stati esteri dopo la Seconda guerra mondiale.

L'opera, curata da William Blum, un ex funzionario del Dipartimento di Stato è stato definito da Noam Chomsky "di gran lunga il miglior libro sull'argomento".

Fu pubblicato la prima volta negli Stati Uniti d'America nella metà degli anni ottanta del XX secolo e da allora è stato aggiornato diverse volte dall'autore…

Nel libro vengono citati decine di esempi (anche a livello tecnico) delle tattiche di ingerenza degli svariati massacri e violenze perpetrati dagli Stati Uniti in altrettanti paesi allo scopo di influenzarne con la forza la linea politica…

Tra gli episodi citati nel libro… la Dittatura dei colonnelli in Grecia nel 1967…Link

Anche la “Dittatura dei Colonnelli”, guarda non caso (il Fmi by Usa, che ora si offre di "aiutare/salvare la Grecia", giunge dopo l'opera Usa di distruzione sistematica dello Stato Grecia)...

Non im(porta) se è successa tanto tempo fa. Perché la storia si ripete sempre, “se non la fermi” (viralità)..

Con il (ri)torno alla Democrazia, sparisce il Re “Sole” (il lignaggio reale da tutti riconosciuto). Nel frat(tempo) il “Re” rimane sempre al proprio posto, perché l’autentico “Re” è il Dominio.

Il segnale frattale è l’oscuramento progressivo del senso del reale, degli individui.

La Democrazia si fonda su ciò che (af)fonda la Massa.

Il Dominio alter(n)a le varie strategie... per “(con)fondere” e, sopra a tutto, per “(man)tenere lo status quo”, ossia, la propria assicurazione sulla Vita, la continuazione degli affari, la gestione dell’impero senza vessilli al vento, il senso del continuare ad “in(vestire)” su questa forma di reale manifesto.

Sino a quando il Punto di Dominio rimane in proiezione sul circuito terziario del reale manifesto, per mezzo dell’avvolgimento del secondario sul primario (sede della frattalità espansa, legge/strumento/memoria), nulla potrai fare per cambiare nella sostanza le “cose”. Perché la frattalità espansa “avrà occhi solo per il Dominio”, essendo la più grande concentrazione di massa esistente in “loco”.

Tu che cosa puoi fare, nella sostanza?

Nella sostanza “(s)corri”…

In sostanza, puoi fare altrettanto:

- accorgerti

- fermarti

- (ri)cordare

- (ri)conoscerti

- (ri)entrare nel “tuo terzo stato, lato proprio”

- (ri)tornare ad essere una grande concentrazione di massa.

La via per essere Dio. Un rischio se, col(ui/ei) che lo diventa non è, al con(tempo), “responsabile ed in equilibrio con gli altri”.

È, forse, per questo che l’umanità è sprofondata nell’oblio e nella dimenticanza?

No. Non esiste una cerchia di illuminati, che sono giunti a tanto… per il "bene" comune.

La “cerchia” non è mai salvatrice, bensì, è approfittatrice nonché “usuraia”.

Perché c’è qualcosa d’altro, di non visto, sullo (s)fondo… che non si muove, ma che ordisce “senza fili” ed in leva.

Qualcosa che ha il controllo (in)diretto, del potere (in)diretto frattale espanso.

Qualcosa che “deve solo ordinare, al fine che qualsiasi cosa si manifesti nel reale di riferimento unico”.

Bce: Pronti ad intervenire sui mercati con tutti gli strumenti disponibili.

Il Consiglio direttivo della Bce, nel bollettino diffuso questa mattina, ha sottolineato che "continuerà a seguire con attenzione la situazione dei mercati finanziari, nonché le potenziali implicazioni per l'orientamento di politica monetaria e per le prospettive sulla stabilità dei prezzi".

Nel caso in cui, spiega il documento diffuso dall'Eurotower, "alcuni fattori dovessero indurre un inasprimento ingiustificato della politica monetaria o se le prospettive per la stabilità dei prezzi dovessero mutare in modo sostanziale, il Consiglio direttivo reagirebbe ricorrendo a tutti gli strumenti disponibili nell'ambito del proprio mandato".Link

Come posso giocare con Akinator?

La passione più grande di Akinator è quella di indovinare personaggi attraverso delle domande. Per giocare con lui, basta pensare a un personaggio, reale o immaginario, tenerlo bene in mente e poi...Akinator in seguito ti porrà alcune domande a cui dovrai rispondere nel modo più corretto possibile. Fatto ciò, ti rivelerà a chi stavi pensando.

Qual è il segreto di Akinator?

Akinator utilizza il programma Limule ideato da... basato su un algoritmo di nostra invenzione.

Come l'abbiamo creato è il nostro piccolo segreto…Link

Funzionamento.

Akinator si appoggia su un motore chiamato "Limule" che è scritto in C++ e il sito funziona in PHP. Il suo database contiene circa 100000 personaggi. Se alla fine della partita Akinator non trova il personaggio, il giocatore ha la possibilità di aggiungere il nome e la foto manualmente, arricchendo così il database dell'applicazione…Link

- Akinator utilizza il programma Limule ideato da

- basato su un algoritmo di nostra invenzione

- come l'abbiamo creato è il nostro piccolo segreto

- Akinator si appoggia su un motore

- il giocatore ha la possibilità di aggiungere il nome e la foto manualmente, arricchendo così il database dell'applicazione…

Tu sei un (ri)tornante o, meglio, sei stato reso così… per via del loop nel quale sei (de)caduto/a. Nell’unica realtà fonda(mentale) sei eterno/a, ma:

non lo (ri)cordi più.

Perché qualcosa ha progettato che così succedesse.

Non Dio. Non una entità a te superiore, ma:

- un tuo simile

- sganciato(si) dal concetto di “Comunione”.

Segno di una mancanza di fondo o, chissà, di una esigenza di fondo squilibrata o molto ben marcata (in)vece.

Il Filtro di Semplificazione attivo, in SPS, suggerisce di non allargare troppo questa “indagine”, lasciando per ora dove si trova, la “causa prima”… che il Dominio (ri)flette.

Sì perché, (ri)corda che:

- il Dominio è anch’esso un riflesso

- avendo “copiato” in luogo di avere “creato”…

La frattalità è il segno di una intelligenza perlomeno “equilibrata”, che esiste al di là della strumentazione (impianto) che regola qualsiasi ambito “all’interno della serie di reale manifesto e di reali potenziali”.

Al di là esiste ben altro. Dell’altro che ha ancora delle “necessità”.

Uno dei principali vantaggi della virtualizzazione è la razionalizzazione e l'ottimizzazione delle risorse hardware grazie ai meccanismi di distribuzione delle risorse disponibili di una piattaforma fisica.

Si ottiene che più macchine virtuali possono girare contemporaneamente su un sistema fisico condividendo le risorse della piattaforma.

Le eventuali contese di risorse vengono gestite dai software di virtualizzazione che si occupano della gestione dell'ambiente...Virtualizzazione dei sistemi Server.

A livello aziendale lato server, le tecnologie di virtualizzazione vengono utilizzate per disporre di un certo numero di sistemi operativi su un numero minore di piattaforme hardware…Link

Se sai “leggere frattal(mente)”… puoi anche com(prendere) come funzioni il reale manifesto “qua, così”. Nella sostanza funziona alla stessa maniera.

Nota bene:

a livello aziendale lato server (“lato server” e “lato client”. Non ti ricorda nulla?).

Non ti (ri)corda, forse, il:

- tuo

- terzo stato

- lato proprio.

Raggiungere/abitare il centro, significa anche essere conscio/a che:

- il Dominio è ubiquo, ergo, è dapper(tutto)

- perché ti ha già vinto/a e conquistato/a.

Per cui, le “misure di sicurezza” sono state progettate, installate e sono una realtà.

Il controllo della (f)orma (ri)mersa, è fonda(mentale).

Quindi, nel momento in cui ti “accorgi, etc., etc., etc.”… il raggiungimento del punto di centro, in equilibrio, va sottolineato sempre, deve essere:

- il “tuo” centro

- dal “tuo” terzo stato

Ma, non solo. Deve essere anche:

- “lato tuo/proprio”.

Questa caratteristica è un “dribblare il firewall ambientale (Anti)Sistemico del Dominio”.

È consapevolezza e “senso Sovrano”.

Perché è persino logico che, nell’impero… tutto sia impero:

- il disinnesco è strutturale

- nascendo tutto nel disinnesco, non certo casuale, del controllo nativo, a monte e in costante vantaggio su di te.

In informatica il termine macchina virtuale (VM) indica un software che, attraverso un processo di virtualizzazione, crea un ambiente virtuale che emula tipicamente il comportamento di una macchina fisica grazie all'assegnazione di risorse hardware (porzioni di disco rigido, RAM e risorse di processamento) ed in cui alcune applicazioni possono essere eseguite come se interagissero con tale macchina;

infatti se dovesse andare fuori uso il sistema operativo che gira sulla macchina virtuale, il sistema di base non ne risentirebbe affatto.

Tra i vantaggi vi è il fatto di poter offrire contemporaneamente ed efficientemente a più utenti diversi ambienti operativi separati, ciascuno attivabile su effettiva richiesta, senza sporcare il sistema fisico reale con il partizionamento del disco rigido oppure fornire ambienti clusterizzati su sistemi server…Significato originario.

In origine, il termine virtual machine indicava la creazione di una molteplicità di ambienti di esecuzione identici in un unico computer, ciascuno con il proprio sistema operativo.

Lo scopo di questa tecnica era quello di dividere tra più utenti l'uso di un singolo computer, dando ad ognuno l'impressione di esserne gli unici utilizzatori, oltre ad avere vantaggi che le macchine reali non hanno (ad esempio il caso di dover riavviare la macchina: con macchine virtuali l'operazione è più veloce e c'è la possibilità di scegliere quali componenti attivare e quali no).

Il software che rende possibile questa divisione è chiamato virtual machine monitor o hypervisor.

LinkQuesto genere di virtualizzazione è particolarmente utilizzata nel campo dei mainframe e dei supercomputer…

- in cui alcune applicazioni possono essere eseguite come se interagissero con tale macchina

- infatti se dovesse andare fuori uso il sistema operativo che gira sulla macchina virtuale, il sistema di base non ne risentirebbe affatto

- tra i vantaggi vi è il fatto di poter offrire contemporaneamente ed efficientemente a più utenti diversi ambienti operativi separati, ciascuno attivabile su effettiva richiesta, senza sporcare il sistema fisico reale

- lo scopo di questa tecnica era quello di dividere tra più utenti l'uso di un singolo computer, dando ad ognuno l'impressione di esserne gli unici utilizzatori

- oltre ad avere vantaggi che le macchine reali non hanno (ad esempio il caso di dover riavviare la macchina: con macchine virtuali l'operazione è più veloce e c'è la possibilità di scegliere quali componenti attivare e quali no)

- il software che rende possibile questa divisione è chiamato virtual machine monitor o hypervisor…

Software.Programma. Applicazione. Realtà virtuale…

“Ad immagine e somiglianza”:

serve altro?

|

| Chi difende chi/cosa? Tu da che (p)arte stai/sei? |

Ecco la vera (f)orma della “tua” democrazia, nella quale sei inserito/a (dillo a Mattarella). A quanto pare:

il gio(g)o vale la candela (ma.. per chi/cosa? E a scapito di quanti?):

il tuo pc può essere attaccato da vari tipi di malware, ognuno con uno scopo diverso, probabilmente avrai già sentito questi termini in giro ma non ti sei ma soffermato a capire davvero cosa facciano e quali siano le differenze…Virus.

Un virus non è altro che un codice maligno che viene unito ad un programma o file per essere eseguito. Così come le infezioni umane, il virus può variare in severità, nella maggior parte dei casi non si tratta quasi mai di problemi seri, in altri invece può compromettere hardware, software (l’antivirus stesso) o file vari, in più ha la capacità di moltiplicarsi infettando altri file exe.

La maggior parte dei virus come la stragrande maggioranza del malware viene diffusa in formato exe, in più il virus non ha il potere di diffondersi da solo ma per essere avviato ha bisogno dell’interazione umana, ergo, se non clicchi il file infetto anche se quest’ultimo è sul tuo computer non ha il potere di infettarti.

Ormai nessuno più utilizza virus per infettare un computer, in quanto non servono ad uno scopo preciso ma solo a infastidire l’utente o a causare danni, gli hacker oggi si concentrano su malware più profittevoli che possono dare un ritorno economico.Worm.

I worm sono molto simili ai virus come architettura di codice ma in più, hanno il potere di diffondersi da computer a computer senza l’interazione umana, la minaccia più grande che presenta questo tipo di malware è la sua capacità di replicarsi, così invece di inviare una sola copia di se stesso, può inviarne centinaia.

I metodi con cui il worm infetta altri computer possono essere molteplici, alcuni sfruttano i social network, allegandosi automaticamente ad un messaggio e contattando tutte le persone presenti nella tua lista amici, altri accedono alla tua posta e utilizzano la tua rubrica per auto inviarsi ad ognuno dei tuoi contatti senza che tu te ne accorga, mentre alcuni infettano le chiavette Usb collegate al pc, altri per Skype etc...

Molto spesso utilizzano un codice polimorfo, ossia ogni volta che si riproducono il loro codice binario cambia, rendendo difficoltosa la loro identificazione da parte degli antivirus, in più vengono allegati ad altri tipi di malware per aumentare il loro raggio d’azione.Adware.

Questo tipo di malware viene utilizzato dagli hacker per infettare il tuo computer e mostrarti della pubblicità invasiva, non causano grandi danni ma possono essere molto fastidiosi perché spesso e volentieri il loro bersaglio primario è il tuo browser.

Uno dei motivi principali di quest’azione ovviamente sono i soldi, quando abbiamo un adware installato sul nostro computer, permettiamo all’hacker di mostrarci qualsiasi tipo di advertising pubblicitario. Può farci cliccare, scaricare o visualizzare qualsiasi tipo di contenuto e se riesce ad infettare molte persone, può iniziare a guadagnare cifre non indifferenti, possiamo fare questo esempio:

Shareacash è uno dei tanti siti dove vieni pagato per il numero di download che generi, questo tipo di operazione si chiama Pay Per Download, e pagano da $1 a $10 dipende dal tipo di traffico.

Teniamo conto inoltre che spesso gli hacker uniscono un worm ad un adware per infettare molte più persone. Mmettiamo il caso il malintenzionato riesce ad infettare 3000 persone in un mese; ogni giorno l’adware scarica automaticamente questo file in modo silenzioso, quindi sono:

3000 * $4 = $12,0000

Visto che questo tipo di attività non è tollerato dai gestori di questo tipo di siti, nel 90% dei casi prima o poi l’account dell'hacker viene terminato ed è costretto a passare ad un altro servizio...

Purtroppo anche i nostri cellulari possono essere soggetti ad Adware, è facile essere infettati scaricando applicazioni gratuite su Android e Ios, specialmente su Android.Trojan / R.A.T.

Il trojan è il malware più utilizzato dai dilettanti o da chi ha voglia di divertirsi, in genere si utilizza per avere completo accesso al computer della vittima, come per esempio, spiare la webcam, visualizzare file e cartelle, riprodurre audio, in pratica qualsiasi cosa che si può fare al pc fisicamente, l’hacker può farlo seduto comodamente davanti al suo computer.

Questo per me è in assoluto il malware più pericoloso a livello di privacy in quanto se vieni infettato da un hacker serio, può continuare a spiarti per mesi tramite webcam, vendere le tue immagini, i tuoi dati ed infine leggere tutto quello che scrivi…può persino ascoltare tramite microfono quello che dici.

Dico hacker serio, perché in genere chi è alle prime armi può divertirsi a spegnere il computer, aprire il vano cd e tutte queste stupidaggini, se si comporta così sarà facile per noi identificare l’infezione e rimuoverla...

Un trojan è formato da 2 parti, un client ed un server, il client è quello che utilizza l’hacker per controllare il computer, mentre il server è il file che viene generato dal client e deve essere mandato alla vittima, una volta cliccato da quest’ultima, l’hacker può avere pieno accesso al sistema (help desk, accesso in remoto)

Una volta che il server viene cliccato, il computer della vittima si connette immediatamente al client, scavalcando antivirus e firewall, dopodiché l’hacker può fare tutto quello che vuole, mentre la vittima non ne ha nessuna idea…

Spesso una volta che l’hacker ha infettato la vittima con un trojan, cerca di aprirsi altre vie d’ingresso caso mai l’antivirus dovesse identificare il malware in un futuro aggiornamento, ed è sicuro che avverrà prima o poi, inoltre cerca di infettare tutti i computer della rete per aumentare il suo controllo, questo in un’ottica aziendale, sarebbe davvero un bel problema.

Ma non è tutto, quando un utente viene infettato, l’hacker per aumentare i suoi profitti installa adware e un altro tipo di malware che vedremmo più avanti che gli permette di utilizzare la potenza del tuo computer come generatore di Bitcoin.

Molti non sanno che quando si viene infettati, la vittima viene denominata “slave” e viene molto spesso, per guadagnarci qualcosa, venduta al miglior offerente su alcuni forum underground, se si tratta di donne il prezzo sale, perché ci sono molti interessati a spiarle tramite webcam, o leggere le conversazioni.

È davvero inquietante, ma purtroppo sono cose che succedono e si devono sapere per aumentare la propria consapevolezza.Keylogger.

Come detto prima, il keylogger è un programma che una volta installato sul computer della vittima, permette di venire a conoscenza di tutti i tasti digitati sulla tastiera, password e dati bancari compresi. In base al tipo di keylogger scelto, l’hacker può farsi arrivare i dati della vittima su:

- spazio web Ftp

- file Php

Il funzionamento di un keylogger software è abbastanza elementare, sono facili da usare e per questo rappresentato il malware più usato da chi inizia a mettere piede nel mondo dell’hacking.

Ma oltre i keylogger software, esistono anche dei veri e propri keylogger hardware che si attaccano dietro la porta Usb o Ps2 del tuo computer.

Questo tipo di keylogger è scelto prevalentemente dagli hacker per effettuare furti di dati ad aziende, dove magari puoi sederti alla scrivania con un consulente, aspettare che si allontani a fare delle fotocopie ed attaccare rapidamente il keylogger hardware al computer; cosa più importante è che il malintenzionato non deve tornare a prendere il keylogger per vedere i tasti digitati, molti di questi arnesi si collegano automaticamente alla rete Wi-Fi o lan del pc e inviano i log per email al hacker.

Molte volte mi sono trovato presso gli uffici delle poste a chiedere informazioni, chiuso in una stanza con la consulente, che durante il colloquio si alzava e andava a fare le fotocopie lasciando il computer completamente incustodito.

Ogni struttura aziendale dovrebbe prendere in seria considerazione questo pericolo, specialmente quando sono in gioco dati personali e soldi di altre persone...

In genere viene utilizzato per monitorare il rendimento dei dipendenti di un’azienda, oppure installato sul proprio computer per vedere se qualcuno lo usa senza la tua autorizzazione, ma personalmente per svolgere questo tipo di operazioni è meglio installare un keylogger software.

Bitcoin Miner.

Questo tipo di malware è relativamente nuovo sulla scena, prima di spiegare cosa sono, voglio farti capire brevemente cosa sono i Bitcoin e com’è possibile guadagnarli.

In pratica il Bitcoin è la più famosa delle valute digitale e in quanto tale non è regolamentata da nessuno organo governativo o privato come per l’Euro; per quanto riguarda la nostra moneta, quando si devono stampare i soldi, è la banca centrale che li stampa e li distribuisce.

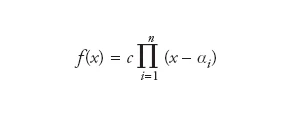

Per i Bitcoin la cosa funziona diversamente, per guadagnarli, basta utilizzare la Cpu/Gpu (Potenza) del proprio computer per risolvere problemi matematici, e ogni volta che un problema viene risolto, il “miner” ossia la persona che genera i Bitcoin, viene ricompensata con una quantità di Bitcoin direttamente proporzionale ai problemi matematici risolti.

Tempo fa era possibile data l’estrema facilità dei problemi, generare una discreta quantità di Bitcoin con un solo pc, ma ora che molte più persone ne sono a conoscenza ed hanno iniziato a “minare” (generarli) questa operazione richiede molta più potenza.

Questo succede perché se il sistema vede che troppe persone stanno generando Bitcoin, automaticamente aumenta la difficoltà dei problemi, e per risolversi servono dei computer sempre più potenti.

Gli hacker data questa crescente difficoltà hanno creato dei Bitcoin Miner, ossia un malware che una volta installato sul computer della vittima, utilizza la potenza del suo computer per minare Bitcoin 24 ore su 24.

Se per esempio l’hacker avesse installato il Bitcoin Miner a 2.000 persone, approssimativamente guadagnerebbe €100 euro al giorno in Bitcoin, questo calcolo è estremamente relativo, dipende tutto dalla potenza del computer delle persone infettate.

È possibile per l’hacker minare anche altre valute digitali, che essendo meno utilizzate è più facile ricavarne di più da meno persone infettate.

Molto spesso scelgono di utilizzare solo il 10-20% della Cpu in modo da non dare troppo nell’occhio e non far bloccare il computer della vittima...

Inoltre il bersaglio preferito per questo genere di malware, sono le persone che hanno computer con schede grafiche potenti, perché la Gpu è molto più potente della Cpu in termini di resa.

In genere se un hacker ha avuto accesso ad un sistema con un trojan, molto probabilmente caricherà un Bitcoin Miner nel pc della vittima per aumentare i suoi profitti.Cripto Malware.

Questo tipo di malware ha visto la sua esplosione nel 2013, il suo obiettivo è criptare i file all’interno del computer e indurre il proprietario a pagare per riavere i suoi file indietro e poter usare di nuovo il computer, non consiglio assolutamente di pagare, anche perché molti che l’hanno fatto, non hanno comunque ricevuto i loro file indietro.

In genere il cripto malware viene unito ad un worm per essere diffuso, in modo che possa colpire più persone possibile, replicarsi e auto inviarsi a tutti i contatti della email o social network.

Questo Malware quando infetta il computer non si presenta subito, infatti prima scannerizza le directory del nostro pc, cripta dei file e solo dopo aver compiuto tutti passaggi, si manifesta e chiede il riscatto…

Una cosa fondamentale da sapere è che questo cripto malware ha una struttura simile ad un virus, il preferito formato di distribuzione è .exe e non ha la facoltà di eseguirsi da solo, ma solo attraverso interazione umana.

Nel 99% dei casi anche se si elimina il malware non è possibile recuperare i file bloccati, in quanto sono criptati con chiave univoca e solo chi conosce l’algoritmo di cifratura e la password può farlo.Stealers.

Questi sono un tipo di malware molto comune, il loro unisco scopo è rubare tutte le password salvate nel tuo computer e inviarle via email o caricarle sullo spazio Ftp dell’hacker, in genere vengono rubate tutte le password che scegliamo di far ricordare al browser, spuntando la casella “Ricorda la Password”…

Se volessi provare a scaricare questo tipo di programmi gratis su internet, posso dirti che il 99% di questi sono a loro volta infetti, chi si avvicina all’hacking spesso è così che prende la prima infezione.

Se cerchi bene su internet ci sono alcuni forum dove vengono venduti a prezzi molto convenienti e alcuni sono anche invisibili agli AV, in ogni caso, non scaricare mai programmi di questo genere se non dai siti ufficiali, ovviamente solo a scopo educativo o per monitorare il tuo computer.Botnet.

Questo è il tipo di Malware che utilizzano gli hacker, in questo caso gli Anonymous per crashare e mandare offline i server, è possibile definire una botnet come un punto dove convergono tutte le vittime che l’hacker può comandare con un pannello.

Una volta che esegui questo tipo di malware sul tuo pc, automaticamente diventi parte di una rete di bot, che l’hacker può utilizzare per un ddos, ossia convergere tutte le conversioni della botnet su un solo obiettivo con l’intento di crashare il server.

Sono disponibili sul mercato due tipi di Botnet, quella Irc e quella Http.

Irc: gli hacker sfruttano il server del protocollo per chattare Irc e lo utilizzano come punto di ritrovo per tutte le sue vittime, utilizza un pannello o un pannello a linea di comando per lanciare gli attacchi.

Http: le Botnet di questo tipo in genere se acquistate sul mercato possono costare 3.000 – 4.000 mila dollari. Sono molto cari perché danno la possibilità di contenere molte più vittime ed è molto più efficiente.In genere rendersi conto di essere infetto è difficile in quanto l’unico modo che abbiamo per renderci conto, sono degli improvvisi rallentamenti di connessione, o assenza totale.Wallet Stealer.

Questo tipo di malware sta per diventare molto famoso, non è ancora molto utilizzato perché non ci sono ancora moltissime persone che acquistano detengono Bitcoin o altre forme di moneta digitale.

Il malware in questione non fa altro che rubare tutti i Bitcoin o altre valute che l’utente tiene nei portafogli digitali e dato che i Bitcoin sono una forma di pagamento totalmente anonima, una volta che si riceve il furto è quasi impossibile risalire a chi sono stati inviati i Bitcoin.

La metodologia che segue questo malware è cercare il file “wallet.dat” nel computer (spesso nella directory appdata) e caricarlo su un server Ftp dove l’hacker può averne accesso ed eventualmente rubare tutte le monete virtuali.

Ma ne esistono anche di più sofisticati che ogni volta che l’utente si accinge ad effettuare un pagamento con i Bitcoin, il malware cambia l’indirizzo del ricevente con quello del malintenzionato e si fa inviare la moneta digitale.

Questo tipo di stealer sarà il più pericoloso tra 10-20 anni, quando le persone inizieranno ad usare frequentemente questo tipo di valuta, per adesso i vari wallet online non hanno efficaci contromisure per contrastare questo fenomeno, forse in futuro.

Questi sono tutti i tipi di malware che gli hacker utilizzano per danneggiare, espandersi, estorcere ed avere accesso a più sistemi possibile, in questi anni mi sono sempre tenuto al corrente di tutte le nuove tattiche, per il semplice motivo che mi guadagno da vivere lavorando online, devo essere sempre preparato a qualsiasi evenienza, e anche tu dovresti, anche se usi il computer come passatempo…Hacking – manuale difensivo; W. Brian P. Losito

Questi sono tutti i tipi di malware... (?). Per nulla affatto. Se questo è ciò che è allo (s)coperto, diciamo che... cor(risponde) ad un 20% della (p)arte in ombra.

Alias:

il reale manifesto è total(mente) sotto al controllo (di te "sanno tutto"). La privacy è un apostrofo, perchè (1) le infrastrutture sono concepite sotto al controllo nativo (collo di bottiglia) e (2) perchè la frattalità espansa rende tutto controlla(bile/to), perchè così lo intende la grande concentrazione di massa del Dominio.

E tutto ciò non è altro che “la (p)arte indagabile dell’emersione della (f)orma dell’iceberg”.

Qualcosa che “non te ne fai nulla” (o, al limite, ti serve per omologarti) se non (ri)agganci l’a(m)bito fonda(mentale) della frattalità:

- frattalità espansa (legge, strumento, memoria… alla base del tutto riemerso, per medesima caratteristica di base)

- analogia frattale (configurazione individuale che permette di “leggere e decodificare” la frattalità espansa).

Che cosa è, dunque, "fonda(mentale)"?

In bocca al lupo…

Davide Nebuloni

SacroProfanoSacro 2015/Prospettivavita@gmail.com

Bella metafora quella della "virtualizzazione".

RispondiEliminaIl sistema che controlla tutto il resto (il nucleo primo) di uno dei primi sistemi di virtualizzazione (XEN) e attualmente uno dei più usati, si chiama "dominio 0": "Dom0 is the initial domain started by the Xen hypervisor on boot. Dom0 is an abbrevation of "Domain 0" (sometimes written as "domain zero" or the "host domain"). Dom0 is a privileged domain that starts first and manages the DomU unprivileged domains. "

http://wiki.xen.org/wiki/Dom0

Per quanto riguarda la parte Virus & C. una cosa che viene spesso taciuta da chi descrive così dettagliatamente (non te, tu riporti solo) questi Malware è che per starne alla larga al 99 % (dell'intero iceberg, e non solo della punta!) c'è un modo molto semplice:

a) NON utilizzare Windows.

b) NON utilizzare MAC OS X

c) NON utilizzare Android.

d) NON utilizzare iOS, Windows Phone, Symbian, BlackBerry, ecc (smartPhone)

Ecco, se eviti di usare questi S.O. sul tuo Serve/PC/Tablet/smartphone e ti installi uno dei tanti GNU/Linux (diversi da ubuntu), diventi immune da tutti quei tipi di Malware.

Rimani solo esposto ai Malware che dipendono da te stesso (es: ti arriva un messaggio email che ti esorta a inoltrare il messaggio a tutti i contatti che hai in rubrica, a mandare o pubblicare i tuoi video e foto osè ad uno specifico indirizzo e a rimuovere tutti i file che hai sul computer).

Ma va bene così, questo è il "qua così", d'altronde al giorno d'oggi quanti "utonti" sarebbero in grado di privarsi della "ciabatta luminosa portatile" con la quale farsi i selfie? Credo pochi.

Come pochi sono quelli che tentano di cercare, trovare e infine stare nel proprio "centro", nel terzo stato “lato proprio”.

Ciao e Grazie.

Dario

Ciao Dario, grande apporto il tuo. Grazie...

EliminaDom0 = domain 0 (senza doma-in/ni).

Ottimo il tuo spunto (accorgerti) che, a differenza di tutto quello che si può fare nel proprio pc/smartphone al fine di metterlo al sicuro, l'unica cosa certa è "fare a meno di unirsi ai grandi marchi, che si sono spartiti il mercato".

Bene!

Sono riusciti a togliere di vista l'alternativa e ora il dibattito è se scaricare questo antivirus, piuttosto che l'altro, se è meglio questo sistema operativo o quell'altro, etc.

L'alternativa è sempre lì, ma non la vedi più.

Potresti consigliare a tutti la migliore configurazione alternativa possibile, magari, spendendo poco o nulla?

Ancora grazie e un caro abbraccio.

Serenità.

Smile

"Potresti consigliare a tutti la migliore configurazione alternativa possibile, magari, spendendo poco o nulla?"

EliminaGrazie, ma non credo di essere in grado di "suggerire agli altri", ognuno deve arrivarci da se, gli esempio ci sono, basta accorgersi e seguirli.

Posso solo raccontare il mio approccio verso il mondo dei sistemi operativi e tecnologico.

Come telefono ne uso uno vecchio che sa "solo" telefonare, per fare qualche foto ogni tanto uso una vecchia macchina fotografica digitale. Non sono registrato su alcun social network. A casa e in ufficio uso computer e portatili comprati SENZA sistema operativo, sui quali ho poi installato GNU/Linux (Fedora). Ai miei amici che mi chiedono aiuto per i loro PC propongo SOLO le stesse cose che uso io (altrimenti si avvalgano di altri loro amici), sui server dei miei clienti installo solo GNU/Linux (Centos). Su tutti i Client, PC, Notebook e Server installo SOLO programmi Open Source. Tutto qui (anche se ci sarebbe Mooolto altro da dire).

Mi viene in mente a tal proposito questo semplice storiella, che rispecchia i "tempi moderni":

"Immaginate se gli alberi fossero antenne Wi-Fi.Potremmo piantarne tanti in giro, essere sempre connessi e navigare tutto il giorno in Internet. Peccato però che gli alberi servono solo a produrre l'ossigeno che respiriamo."

Ciao

Dario.

Ciao Dario, beh... grazie. Le informazioni le hai rese note :)

EliminaHo guardato un po' in giro e "scelto". Farò un esperimento con un vecchio portatile. Lo voglio recuperare!

Ancora grazie.

Serenità